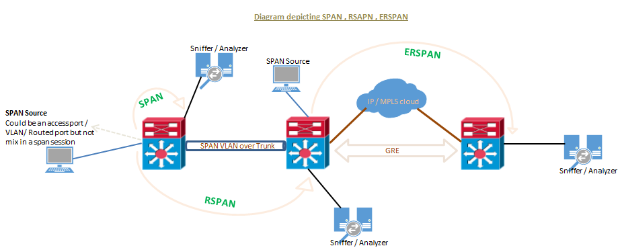

SPAN, RSPAN និង ERSPAN គឺជាបច្ចេកទេសដែលប្រើក្នុងបណ្តាញដើម្បីចាប់យក និងត្រួតពិនិត្យចរាចរណ៍សម្រាប់ការវិភាគ។ ខាងក្រោមនេះជាទិដ្ឋភាពសង្ខេបនៃបច្ចេកទេសនីមួយៗ៖

SPAN (ឧបករណ៍វិភាគច្រកប្តូរ)

គោលបំណង៖ ប្រើដើម្បីឆ្លុះបញ្ចាំងចរាចរណ៍ពីច្រកជាក់លាក់ ឬ VLAN នៅលើកុងតាក់ទៅកាន់ច្រកផ្សេងទៀតសម្រាប់ត្រួតពិនិត្យ។

ករណីប្រើប្រាស់៖ ល្អសម្រាប់ការវិភាគចរាចរណ៍ក្នុងស្រុកនៅលើកុងតាក់តែមួយ។ ចរាចរណ៍ត្រូវបានឆ្លុះបញ្ចាំងទៅកាន់ច្រកដែលបានកំណត់ ដែលឧបករណ៍វិភាគបណ្តាញអាចចាប់យកវាបាន។

RSPAN (SPAN ពីចម្ងាយ)

គោលបំណង៖ ពង្រីកសមត្ថភាព SPAN ឆ្លងកាត់កុងតាក់ច្រើននៅក្នុងបណ្តាញ។

ករណីប្រើប្រាស់៖ អនុញ្ញាតឱ្យត្រួតពិនិត្យចរាចរណ៍ពីកុងតាក់មួយទៅកុងតាក់មួយទៀតតាមរយៈតំណភ្ជាប់ដើម។ មានប្រយោជន៍សម្រាប់សេណារីយ៉ូដែលឧបករណ៍ត្រួតពិនិត្យមានទីតាំងនៅលើកុងតាក់ផ្សេង។

ERSPAN (SPAN ពីចម្ងាយដែលបានរុំព័ទ្ធ)

គោលបំណង៖ ផ្សំ RSPAN ជាមួយ GRE (Generic Routing Encapsulation) ដើម្បីរុំព័ទ្ធចរាចរណ៍ដែលបានឆ្លុះបញ្ចាំង។

ករណីប្រើប្រាស់៖ អនុញ្ញាតឱ្យមានការតាមដានចរាចរណ៍ឆ្លងកាត់បណ្តាញដែលបានបញ្ជូន។ វាមានប្រយោជន៍នៅក្នុងស្ថាបត្យកម្មបណ្តាញស្មុគស្មាញដែលចរាចរណ៍ត្រូវការចាប់យកលើផ្នែកផ្សេងៗគ្នា។

ឧបករណ៍វិភាគច្រកប្តូរ (SPAN) គឺជាប្រព័ន្ធត្រួតពិនិត្យចរាចរណ៍ដែលមានប្រសិទ្ធភាពខ្ពស់ និងដំណើរការខ្ពស់។ វាដឹកនាំ ឬឆ្លុះបញ្ចាំងចរាចរណ៍ពីច្រកប្រភព ឬ VLAN ទៅកាន់ច្រកគោលដៅ។ ជួនកាលនេះត្រូវបានគេហៅថាការត្រួតពិនិត្យវគ្គ។ SPAN ត្រូវបានប្រើសម្រាប់ដោះស្រាយបញ្ហាការតភ្ជាប់ និងការគណនាការប្រើប្រាស់ និងដំណើរការបណ្តាញ ក្នុងចំណោមប្រភេទជាច្រើនទៀត។ មាន SPAN បីប្រភេទដែលគាំទ្រនៅលើផលិតផល Cisco …

ក. SPAN ឬ SPAN ក្នុងស្រុក។

ខ. SPAN ពីចម្ងាយ (RSPAN)។

គ. SPAN ពីចម្ងាយដែលបានរុំព័ទ្ធ (ERSPAN)។

ដើម្បីដឹង៖ "Mylinking™ Network Packet Broker ជាមួយមុខងារ SPAN, RSPAN និង ERSPAN"

SPAN / ការឆ្លុះបញ្ចាំងចរាចរណ៍ / ការឆ្លុះបញ្ចាំងច្រកត្រូវបានប្រើសម្រាប់គោលបំណងជាច្រើន ខាងក្រោមនេះរួមបញ្ចូលមួយចំនួន។

- ការអនុវត្ត IDS/IPS ក្នុងរបៀប promiscuous ។

- ដំណោះស្រាយថតសំឡេងហៅទូរសព្ទ VOIP។

- ហេតុផលអនុលោមភាពសុវត្ថិភាពដើម្បីតាមដាន និងវិភាគចរាចរណ៍។

- ដោះស្រាយបញ្ហាការតភ្ជាប់ តាមដានចរាចរណ៍។

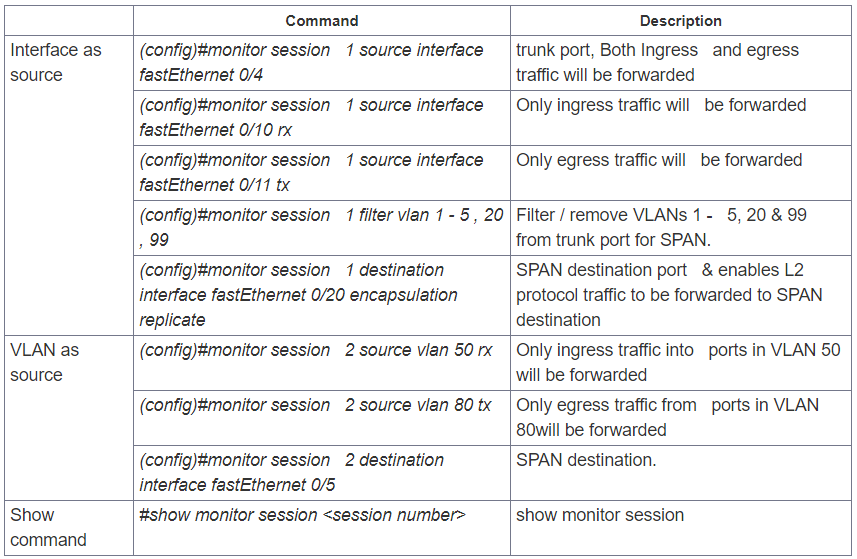

ដោយមិនគិតពីប្រភេទ SPAN ដែលកំពុងដំណើរការ ប្រភព SPAN អាចជាច្រកប្រភេទណាមួយ ពោលគឺច្រកដែលបានកំណត់ផ្លូវ ច្រកប្តូររូបវន្ត ច្រកចូលប្រើ ច្រកដើម VLAN (ច្រកសកម្មទាំងអស់ត្រូវបានត្រួតពិនិត្យនៃកុងតាក់) ឆានែល EtherChannel (ទាំងច្រក ឬចំណុចប្រទាក់ឆានែលច្រកទាំងមូល)។ល។ ចំណាំថា ច្រកដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធសម្រាប់គោលដៅ SPAN មិនអាចជាផ្នែកមួយនៃ VLAN ប្រភព SPAN បានទេ។

វគ្គ SPAN គាំទ្រដល់ការតាមដានចរាចរណ៍ចូល (ingress SPAN) ចរាចរណ៍ចេញ (egress SPAN) ឬចរាចរណ៍ដែលហូរក្នុងទិសដៅទាំងពីរ។

- Ingress SPAN (RX) ចម្លងចរាចរណ៍ដែលទទួលបានដោយច្រកប្រភព និង VLAN ទៅកាន់ច្រកគោលដៅ។ SPAN ចម្លងចរាចរណ៍មុនពេលកែប្រែណាមួយ (ឧទាហរណ៍ មុនពេលតម្រង VACL ឬ ACL ណាមួយ QoS ឬការត្រួតពិនិត្យការចូល ឬចេញ)។

- ច្រកចេញ SPAN (TX) ចម្លងចរាចរណ៍ដែលបានបញ្ជូនពីច្រកប្រភព និង VLAN ទៅកាន់ច្រកគោលដៅ។ ការច្រោះ ឬការកែប្រែពាក់ព័ន្ធទាំងអស់ដោយតម្រង VACL ឬ ACL, QoS ឬសកម្មភាពត្រួតពិនិត្យច្រកចូល ឬច្រកចេញ ត្រូវបានធ្វើឡើងមុនពេលកុងតាក់បញ្ជូនចរាចរណ៍បន្តទៅកាន់ច្រកគោលដៅ SPAN។

- នៅពេលដែលពាក្យគន្លឹះទាំងពីរត្រូវបានប្រើ SPAN នឹងចម្លងចរាចរណ៍បណ្តាញដែលទទួល និងបញ្ជូនដោយច្រកប្រភព និង VLAN ទៅកាន់ច្រកគោលដៅ។

- ជាធម្មតា SPAN/RSPAN មិនអើពើនឹងស៊ុម CDP, STP BPDU, VTP, DTP និង PAgP ទេ។ ទោះជាយ៉ាងណាក៏ដោយ ប្រភេទចរាចរណ៍ទាំងនេះអាចត្រូវបានបញ្ជូនបន្ត ប្រសិនបើពាក្យបញ្ជា encapsulation replicate ត្រូវបានកំណត់រចនាសម្ព័ន្ធ។

SPAN ឬ SPAN ក្នុងស្រុក

SPAN ឆ្លុះបញ្ចាំងចរាចរណ៍ពីចំណុចប្រទាក់មួយ ឬច្រើននៅលើកុងតាក់ទៅកាន់ចំណុចប្រទាក់មួយ ឬច្រើននៅលើកុងតាក់តែមួយ។ ដូច្នេះ SPAN ភាគច្រើនត្រូវបានគេហៅថា LOCAL SPAN។

គោលការណ៍ណែនាំ ឬការរឹតបន្តឹងចំពោះ SPAN ក្នុងស្រុក៖

- ទាំងច្រកប្តូរស្រទាប់ទី 2 និងច្រកស្រទាប់ទី 3 អាចត្រូវបានកំណត់រចនាសម្ព័ន្ធជាច្រកប្រភព ឬច្រកគោលដៅ។

- ប្រភពអាចជាច្រកមួយ ឬច្រើន ឬ VLAN ប៉ុន្តែមិនមែនជាល្បាយនៃច្រកទាំងនេះទេ។

- ច្រក Trunk គឺជាច្រកប្រភពដែលមានសុពលភាព លាយជាមួយច្រកប្រភពដែលមិនមែនជាច្រក Trunk។

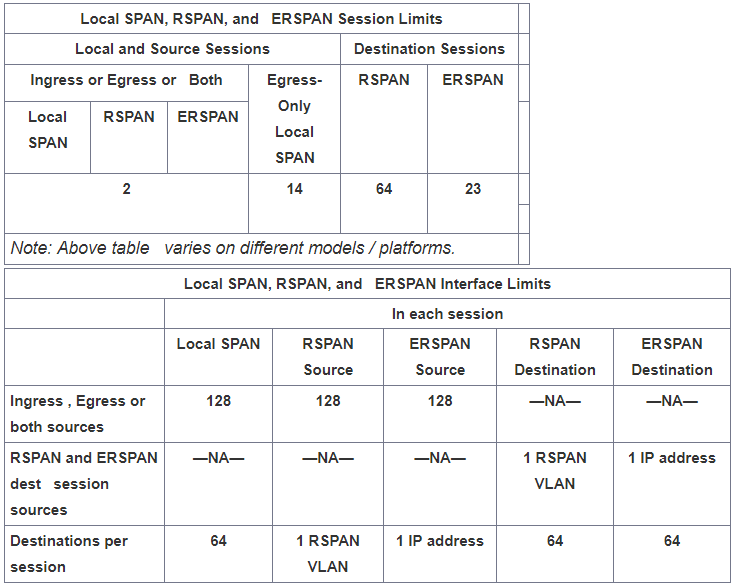

- ច្រកគោលដៅ SPAN រហូតដល់ 64 អាចត្រូវបានកំណត់រចនាសម្ព័ន្ធនៅលើកុងតាក់។

- នៅពេលដែលយើងកំណត់រចនាសម្ព័ន្ធច្រកគោលដៅ ការកំណត់រចនាសម្ព័ន្ធដើមរបស់វាត្រូវបានសរសេរជាន់ពីលើ។ ប្រសិនបើការកំណត់រចនាសម្ព័ន្ធ SPAN ត្រូវបានដកចេញ ការកំណត់រចនាសម្ព័ន្ធដើមនៅលើច្រកនោះនឹងត្រូវបានស្ដារឡើងវិញ។

- នៅពេលកំណត់រចនាសម្ព័ន្ធច្រកគោលដៅ ច្រកនឹងត្រូវបានដកចេញពីបណ្តុំ EtherChannel ណាមួយ ប្រសិនបើវាជាផ្នែកមួយនៃបណ្តុំ EtherChannel មួយ។ ប្រសិនបើវាជាច្រកដែលបានកំណត់ផ្លូវ ការកំណត់រចនាសម្ព័ន្ធគោលដៅ SPAN នឹងជំនួសការកំណត់រចនាសម្ព័ន្ធច្រកដែលបានកំណត់ផ្លូវ។

- ច្រកគោលដៅមិនគាំទ្រសុវត្ថិភាពច្រក ការផ្ទៀងផ្ទាត់ 802.1x ឬ VLAN ឯកជនទេ។

- ច្រកមួយអាចដើរតួជាច្រកគោលដៅសម្រាប់វគ្គ SPAN តែមួយប៉ុណ្ណោះ។

- ច្រកមួយមិនអាចត្រូវបានកំណត់រចនាសម្ព័ន្ធជាច្រកគោលដៅបានទេ ប្រសិនបើវាជាច្រកប្រភពនៃវគ្គ span ឬជាផ្នែកមួយនៃ VLAN ប្រភព។

- ចំណុចប្រទាក់ឆានែលច្រក (EtherChannel) អាចត្រូវបានកំណត់រចនាសម្ព័ន្ធជាច្រកប្រភព ប៉ុន្តែមិនមែនជាច្រកគោលដៅសម្រាប់ SPAN ទេ។

- ទិសដៅចរាចរណ៍គឺ "ទាំងពីរ" តាមលំនាំដើមសម្រាប់ប្រភព SPAN។

- ច្រកគោលដៅមិនដែលចូលរួមក្នុងឧទាហរណ៍ spanning-tree ទេ។ មិនអាចគាំទ្រ DTP, CDP ជាដើម។ SPAN ក្នុងស្រុករួមបញ្ចូល BPDUs នៅក្នុងចរាចរណ៍ដែលបានត្រួតពិនិត្យ ដូច្នេះ BPDUs ណាមួយដែលឃើញនៅលើច្រកគោលដៅត្រូវបានចម្លងពីច្រកប្រភព។ ដូច្នេះកុំភ្ជាប់កុងតាក់ទៅប្រភេទ SPAN នេះព្រោះវាអាចបណ្តាលឱ្យមានរង្វិលជុំបណ្តាញ។ ឧបករណ៍ AI នឹងធ្វើអោយប្រសើរឡើងនូវប្រសិទ្ធភាពការងារ និងបញ្ញាសិប្បនិម្មិតដែលមិនអាចរកឃើញសេវាកម្មអាចបង្កើនគុណភាពឧបករណ៍ AI។

- នៅពេលដែល VLAN ត្រូវបានកំណត់រចនាសម្ព័ន្ធជាប្រភព SPAN (ភាគច្រើនហៅថា VSPAN) ជាមួយនឹងជម្រើសចូល និងចេញដែលបានកំណត់រចនាសម្ព័ន្ធ សូមបញ្ជូនបន្តកញ្ចប់ស្ទួនពីច្រកប្រភព លុះត្រាតែកញ្ចប់ត្រូវបានប្តូរនៅក្នុង VLAN ដូចគ្នា។ ច្បាប់ចម្លងមួយនៃកញ្ចប់គឺមកពីចរាចរណ៍ចូលនៅលើច្រកចូល ហើយច្បាប់ចម្លងមួយទៀតនៃកញ្ចប់គឺមកពីចរាចរណ៍ចេញនៅលើច្រកចេញ។

- VSPAN ត្រួតពិនិត្យតែចរាចរណ៍ដែលចេញ ឬចូលច្រក Layer 2 នៅក្នុង VLAN ប៉ុណ្ណោះ។

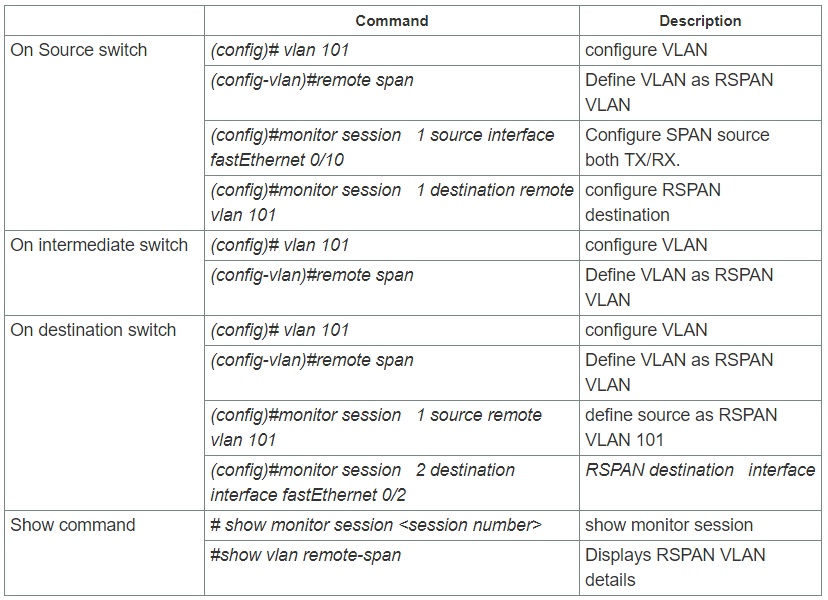

SPAN ពីចម្ងាយ (RSPAN)

SPAN ពីចម្ងាយ (RSPAN) គឺស្រដៀងគ្នាទៅនឹង SPAN ប៉ុន្តែវាគាំទ្រច្រកប្រភព, VLAN ប្រភព និងច្រកគោលដៅនៅលើកុងតាក់ផ្សេងៗគ្នា ដែលផ្តល់ចរាចរណ៍ត្រួតពិនិត្យពីចម្ងាយពីច្រកប្រភពដែលចែកចាយលើកុងតាក់ច្រើន និងអនុញ្ញាតឱ្យឧបករណ៍ចាប់យកបណ្តាញកណ្តាលគោលដៅ។ វគ្គ RSPAN នីមួយៗផ្ទុកចរាចរណ៍ SPAN លើ RSPAN VLAN ដែលឧទ្ទិសដោយអ្នកប្រើប្រាស់នៅក្នុងកុងតាក់ដែលចូលរួមទាំងអស់។ បន្ទាប់មក VLAN នេះត្រូវបានភ្ជាប់ទៅកុងតាក់ផ្សេងទៀត ដែលអនុញ្ញាតឱ្យចរាចរណ៍វគ្គ RSPAN ត្រូវបានដឹកជញ្ជូនឆ្លងកាត់កុងតាក់ច្រើន និងបញ្ជូនទៅស្ថានីយ៍ចាប់យកគោលដៅ។ RSPAN មានវគ្គប្រភព RSPAN, RSPAN VLAN និងវគ្គគោលដៅ RSPAN។

គោលការណ៍ណែនាំ ឬការរឹតបន្តឹងចំពោះ RSPAN៖

- VLAN ជាក់លាក់មួយត្រូវតែត្រូវបានកំណត់រចនាសម្ព័ន្ធសម្រាប់គោលដៅ SPAN ដែលនឹងឆ្លងកាត់ស្វីចកម្រិតមធ្យមតាមរយៈតំណភ្ជាប់ trunk ឆ្ពោះទៅច្រកគោលដៅ។

- អាចបង្កើតប្រភេទប្រភពដូចគ្នា - យ៉ាងហោចណាស់ច្រកមួយ ឬយ៉ាងហោចណាស់ VLAN មួយ ប៉ុន្តែមិនអាចលាយបញ្ចូលគ្នាបានទេ។

- គោលដៅសម្រាប់វគ្គគឺ RSPAN VLAN ជាជាងច្រកតែមួយនៅក្នុងស្វីច ដូច្នេះច្រកទាំងអស់នៅក្នុង RSPAN VLAN នឹងទទួលបានចរាចរណ៍ដែលបានឆ្លុះបញ្ចាំង។

- កំណត់រចនាសម្ព័ន្ធ VLAN ណាមួយជា RSPAN VLAN ដរាបណាឧបករណ៍បណ្តាញដែលចូលរួមទាំងអស់គាំទ្រការកំណត់រចនាសម្ព័ន្ធ RSPAN VLANs ហើយប្រើ RSPAN VLAN ដូចគ្នាសម្រាប់វគ្គ RSPAN នីមួយៗ។

- VTP អាចផ្សព្វផ្សាយការកំណត់រចនាសម្ព័ន្ធនៃ VLAN ដែលមានលេខចាប់ពី 1 ដល់ 1024 ជា RSPAN VLANs ត្រូវតែកំណត់រចនាសម្ព័ន្ធ VLAN ដែលមានលេខខ្ពស់ជាង 1024 ជា RSPAN VLANs ដោយដៃនៅលើឧបករណ៍បណ្តាញប្រភព កម្រិតមធ្យម និងគោលដៅទាំងអស់។

- ការរៀនអាសយដ្ឋាន MAC ត្រូវបានបិទនៅក្នុង RSPAN VLAN។

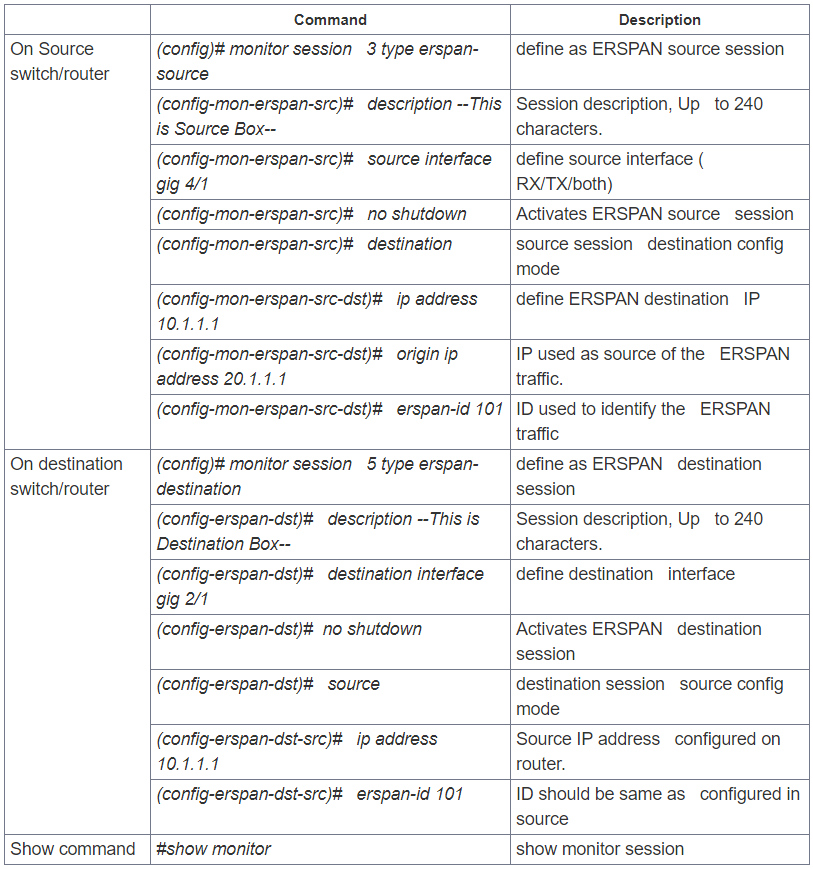

SPAN ពីចម្ងាយដែលបានរុំព័ទ្ធ (ERSPAN)

SPAN ពីចម្ងាយដែលបានអ៊ិនកូដ (ERSPAN) នាំមកនូវការអ៊ិនកូដរ៉ោតទ័រទូទៅ (GRE) សម្រាប់ចរាចរណ៍ដែលចាប់យកទាំងអស់ ហើយអនុញ្ញាតឱ្យវាត្រូវបានពង្រីកនៅទូទាំងដែន Layer 3។

ERSPAN គឺជាកម្មសិទ្ធិរបស់ Ciscoមុខងារនេះអាចប្រើបានតែចំពោះវេទិកា Catalyst 6500, 7600, Nexus និង ASR 1000 ប៉ុណ្ណោះរហូតមកដល់បច្ចុប្បន្ន។ ASR 1000 គាំទ្រប្រភព ERSPAN (ការត្រួតពិនិត្យ) តែលើ Fast Ethernet, Gigabit Ethernet និងចំណុចប្រទាក់ port-channel ប៉ុណ្ណោះ។

គោលការណ៍ណែនាំ ឬការរឹតបន្តឹងចំពោះ ERSPAN៖

- វគ្គប្រភព ERSPAN មិនចម្លងចរាចរណ៍ដែលរុំព័ទ្ធដោយ ERSPAN GRE ពីច្រកប្រភពទេ។ វគ្គប្រភព ERSPAN នីមួយៗអាចមានច្រក ឬ VLAN ជាប្រភព ប៉ុន្តែមិនមែនទាំងពីរទេ។

- ដោយមិនគិតពីទំហំ MTU ដែលបានកំណត់រចនាសម្ព័ន្ធណាមួយឡើយ ERSPAN បង្កើតកញ្ចប់ Layer 3 ដែលអាចមានប្រវែងរហូតដល់ 9,202 បៃ។ ចរាចរណ៍ ERSPAN អាចត្រូវបានទម្លាក់ដោយចំណុចប្រទាក់ណាមួយនៅក្នុងបណ្តាញដែលអនុវត្តទំហំ MTU តូចជាង 9,202 បៃ។

- ERSPAN មិនគាំទ្រការបំបែកកញ្ចប់ទេ។ ប៊ីត "កុំបំបែក" ត្រូវបានកំណត់នៅក្នុងបឋមកថា IP នៃកញ្ចប់ ERSPAN។ វគ្គគោលដៅ ERSPAN មិនអាចផ្គុំកញ្ចប់ ERSPAN ដែលបំបែកឡើងវិញបានទេ។

- លេខសម្គាល់ ERSPAN បែងចែកចរាចរណ៍ ERSPAN ដែលមកដល់អាសយដ្ឋាន IP គោលដៅដូចគ្នាពីវគ្គប្រភព ERSPAN ផ្សេងៗគ្នា។ លេខសម្គាល់ ERSPAN ដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធត្រូវតែត្រូវគ្នានៅលើឧបករណ៍ប្រភព និងគោលដៅ។

- សម្រាប់ច្រកប្រភព ឬ VLAN ប្រភព ERSPAN អាចត្រួតពិនិត្យចរាចរណ៍ចូល ចេញ ឬទាំងចរាចរណ៍ចូល និងចេញ។ តាមលំនាំដើម ERSPAN ត្រួតពិនិត្យចរាចរណ៍ទាំងអស់ រួមទាំង multicast និងស៊ុម Bridge Protocol Data Unit (BPDU)។

- ចំណុចប្រទាក់ផ្លូវរូងក្រោមដីដែលគាំទ្រជាច្រកប្រភពសម្រាប់វគ្គប្រភព ERSPAN គឺ GRE, IPinIP, SVTI, IPv6, IPv6 over IP tunnel, Multipoint GRE (mGRE) និង Secure Virtual Tunnel Interfaces (SVTI)។

- ជម្រើសតម្រង VLAN មិនដំណើរការនៅក្នុងវគ្គត្រួតពិនិត្យ ERSPAN លើចំណុចប្រទាក់ WAN ទេ។

- ERSPAN នៅលើរ៉ោតទ័រ Cisco ASR 1000 Series គាំទ្រតែចំណុចប្រទាក់ Layer 3 ប៉ុណ្ណោះ។ ចំណុចប្រទាក់ Ethernet មិនត្រូវបានគាំទ្រនៅលើ ERSPAN នៅពេលដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធជាចំណុចប្រទាក់ Layer 2។

- នៅពេលដែលវគ្គមួយត្រូវបានកំណត់រចនាសម្ព័ន្ធតាមរយៈ CLI កំណត់រចនាសម្ព័ន្ធ ERSPAN លេខសម្គាល់វគ្គ និងប្រភេទវគ្គមិនអាចផ្លាស់ប្តូរបានទេ។ ដើម្បីផ្លាស់ប្តូរពួកវា ដំបូងអ្នកត្រូវតែប្រើទម្រង់គ្មាននៃពាក្យបញ្ជាកំណត់រចនាសម្ព័ន្ធដើម្បីលុបវគ្គ ហើយបន្ទាប់មកកំណត់រចនាសម្ព័ន្ធវគ្គឡើងវិញ។

- Cisco IOS XE ចេញផ្សាយ 3.4S :- ការត្រួតពិនិត្យកញ្ចប់ផ្លូវរូងក្រោមដីដែលមិនបានការពារដោយ IPsec ត្រូវបានគាំទ្រនៅលើចំណុចប្រទាក់ផ្លូវរូងក្រោមដី IPv6 និង IPv6 លើ IP សម្រាប់តែវគ្គប្រភព ERSPAN ប៉ុណ្ណោះ មិនមែនសម្រាប់វគ្គគោលដៅ ERSPAN ទេ។

- Cisco IOS XE ចេញផ្សាយ 3.5S ការគាំទ្រត្រូវបានបន្ថែមសម្រាប់ចំណុចប្រទាក់ WAN ប្រភេទដូចខាងក្រោមជាច្រកប្រភពសម្រាប់វគ្គប្រភព៖ Serial (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) និង Multilink PPP (ពាក្យគន្លឹះ multilink, pos និង serial ត្រូវបានបន្ថែមទៅពាក្យបញ្ជាចំណុចប្រទាក់ប្រភព)។

ការប្រើប្រាស់ ERSPAN ជា SPAN ក្នុងស្រុក៖

ដើម្បីប្រើ ERSPAN ដើម្បីត្រួតពិនិត្យចរាចរណ៍តាមរយៈច្រក ឬ VLAN មួយ ឬច្រើននៅក្នុងឧបករណ៍តែមួយ យើងត្រូវតែបង្កើតវគ្គប្រភព ERSPAN និងវគ្គគោលដៅ ERSPAN នៅក្នុងឧបករណ៍តែមួយ លំហូរទិន្នន័យកើតឡើងនៅខាងក្នុងរ៉ោតទ័រ ដែលស្រដៀងគ្នាទៅនឹងលំហូរនៅក្នុង SPAN ក្នុងស្រុក។

កត្តាខាងក្រោមនេះអាចអនុវត្តបាន ខណៈពេលកំពុងប្រើប្រាស់ ERSPAN ជា SPAN ក្នុងស្រុក៖

- វគ្គទាំងពីរមានលេខសម្គាល់ ERSPAN ដូចគ្នា។

- វគ្គទាំងពីរមានអាសយដ្ឋាន IP ដូចគ្នា។ អាសយដ្ឋាន IP នេះគឺជាអាសយដ្ឋាន IP ផ្ទាល់ខ្លួនរបស់រ៉ោតទ័រ។ នោះគឺអាសយដ្ឋាន IP loopback ឬអាសយដ្ឋាន IP ដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធនៅលើច្រកណាមួយ។

ពេលវេលាបង្ហោះ៖ ខែសីហា-២៨-២០២៤